Im vergangenen Mai hatte einer meiner (fremdgehosteten) Kunden ein ganz massives Trojanerproblem. In so ziemlich allen Dateien seiner Webseiten hatte sich ein ominöses Javascript eingenistet, durch das der Browser des Besuchers eine Verbindung zu einem chinesischen Server aufnahm. Es wurde schnell bekannst, dass mein Kunde nicht der einzige Leidtragende war, weltweit waren innerhalb kurzer Zeit viele tausende Webseiten von dem “Gumblar” genannten Trojaner betroffen. Nach mühevollem Backup, Änderung der FTP-Zugänge und all den Tips, die damals kursierten, wähnten wir uns wieder in Sicherheit … – bis vor ein paar Tagen. Ich war gerade auf der Autobahn in Richtung Tessin unterwegs, als mich ein Anruf erreichte: “Gumblar ist wieder da!”.

Was war geschehen? Im Großen und Ganzen war es ein ähnliches Dilemma wie im Mai und das jetzt die zweite Welle von Gumblar. In den Dateien fanden sich wieder (vermutlich modifizierte) Scripte, die sich ganz ähnlich verhielten wie die bereits bekannten. Wie sie dahin gekommen waren lässt sich nur vermuten. Weiche Knie und ein flaues Gefühl in der Magengegend bekam ich, als in den FTP-Logs meine Zugangsdaten auftauchten, verbunden mit einem Zeitstempel, wo ich unmöglich selbst vor dem Bildschirm saß. Wie das passieren konnte wird noch zu klären sein, erstmal war mir nun wichtig zu überprüfen, ob ich die Pest nicht selbst an Bord habe.

Als Einfallstor dienen Gumblar ältere Versionen vom Acrobatreader und Flashplayer, deren bekannte Sicherheitslücken auf infizierten Webseiten ausgenutzt werden. Dass Adobe in diesem Sommer seinen Acrobatreader viele Wochen trotz bekannter Lücken ungepatcht ließ, verstärkt das mulmige Gefühl. Gumblar sucht, wenn er es auf einen PC geschafft hat, nach Zugangsdaten zu FTP-Servern, und zwar in Programmen wie Filezilla und auch Dreamweaver. Die Erkenntnis, dass ich noch eine 2004er Version von DW habe, die ich sogar gelegentlich auch verwende, versetzte mir den nächsten Schock.

Ein kurzer Blick dann auf meine aktuellen Projekte beruhigt mich etwas. Normalerweise sind die Scripte an typischen Stellen zu finden, z.B. codiert zwischen <head> und <body>-Tag, oder auch innerhalb von <noframes> bei Framedeklarationen, in PHP-Dateien auch kurz vor dem Dateiende. Außer bei besagtem Kunden habe ich glücklicherweise keine weiteren Spuren gefunden. Das lässt mich etwas mehr hoffen, zumindest hat eine mögliche Infektion dann noch keine weiteren Auswirkungen gehabt. Was mir noch aufgefallen ist, dass sich die infizierten Webseiten zwar auf den ersten Blick im MS Internetexplorer normal darstellen aber nicht im Quelltext anzeigen lassen.

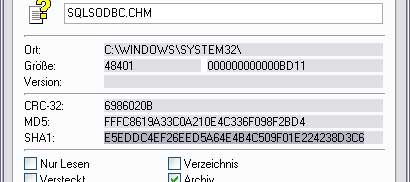

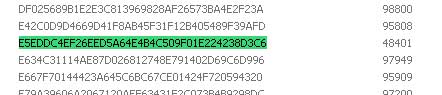

Wie nun weiter? Gumblar nimmt offensichtlich auf einem infizierten System Änderungen in der Registry und an der sqlsodbc.chm im Systemverzeichnis vor. Der betroffene Schlüssel, über den der Trojaner gestartet wird liegt in HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Drivers32. Dort sollte man fündig werden, wenn er auf dem PC vorhanden ist. Die Datei sqlsodbc.chm gibt es schon von Haus aus in etlichen verschiedenen Versionen. Eine Aufstellung der bekannten Varianten gibt es bei ScanSafe. Um nun zu überprüfen, ob die eigene Datei von Gumblar kompromittiert wurde, kann man mit Filealyzer den SHA1-Hash ermitteln und auf der o.g. Liste von ScanSafe nachsehen, ob er dabei ist.

Filealyzer lieferte bei mir nun:

Bei ScanSafe wurde ich dann fündig:

Also sieht es doch ersteinmal ganz gut aus, ein Stück erleichtert bin ich nach dem ersten Schreck. Die Frage steht aber nach wie vor: Wie sind meine FTP-Daten in die Logs meines Kunden gekommen und war das wirklich alles? Bisher gibt es keine Antwort, es bleibt uns wohl nur, misstrauisch auf jede Änderung zu achten.

Die Kommentarfunktion ist geschlossen.